Membuat Animasi 3D dengan Bantuan Kecerdasan Buatan (AI)

Perkembangan teknologi kecerdasan buatan (Artificial Intelligence/AI) telah membawa perubahan besar dalam industri kreatif, khususnya pada bidang animasi 3D yang telah semakin modern seperti sekarang...

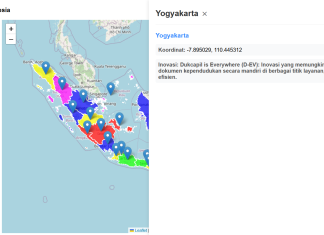

Pemanfaatan WebGIS sebagai Alat Visualisasi Spasial untuk Evaluasi dan Inovasi Kebijakan

WebGIS dalam Inovasi Kebijakan dan Monitoring Evaluasi: Manfaat dan Fungsinya

Peranan WebGIS dalam perkembangan teknologi informasi sangat mendukung visualisasi mengenai bagaimana cara pemerintah, lembaga publik,...

Kerjasama JogjaTech dan Universitas Alma Ata Yogyakarta: Membangun SIAKAD yang Lebih...

Dalam era transformasi digital yang terus berkembang pesat, dunia pendidikan dituntut untuk mampu beradaptasi dengan kemajuan teknologi agar dapat memberikan pelayanan akademik yang lebih...

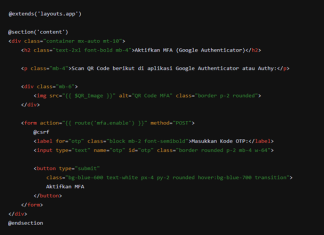

Proses Implementasi Multi-Factor Authentication (MFA) di Laravel

Keamanan aplikasi web saat ini menjadi salah satu prioritas yang paling utama di tengah meningkatnya ancaman serangan siber. Sistem login berbasis username dan password...

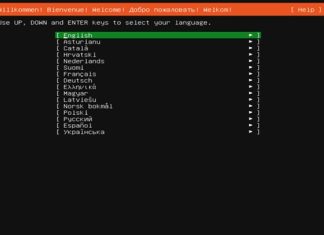

Proyek Instalasi dan Konfigurasi Server OS Linux Ubuntu oleh JogjaTech untuk...

JogjaTech Web Developer yang berbasis di Yogyakarta menyediakan layanan pengembangan web, aplikasi dan layanan IT secara menyeluruh. Dalam suatu kasus, JogjaTech menerima permintaan dari...

Cybersecurity 2025: Menangkal Ancaman Digital dengan AI

Penjahat di dunia maya memang mengagumkan dalam satu aspek. Mereka tidak berhenti berupaya meningkatkan kecanggihan serangannya. Mereka menyusup ke pemerintahan, bisnis, dan individu. Mereka...

Masa Depan AIoT: Ketika Kecerdasan Buatan Bertemu Internet of Things

Kini ada berbagai industri, termasuk manufaktur, perawatan kesehatan, otomotif, telekomunikasi, transportasi, dan energi, secara aktif berupaya melakukan transformasi digital untuk meningkatkan inovasi produk dan...

Deepfake Detector: Solusi Etika di Dunia Manipulasi Digital

Di era digital yang semakin canggih seperti sekarang ini, manipulasi visual dan audio telah mencapai tingkat yang belum pernah terbayangkan pada sebelumnya. Salah satu...

7 Pilihan Smart TV 32 Inci Harga Dibawah 2 Juta

Zaman modern ditandai oleh perubahan besar dalam berbagai aspek kehidupan manusia, seperti perkembangan ilmu pengetahuan, teknologi, politik, ekonomi, dan budaya. Begitupula halnya dengan Televisi...

Tutorial CRUD Codeigniter 4 Dengan Bootstrap #2 : Integrasi Template Bootstrap

Halo semuanya, melanjutkan artikel sebelumnya Persiapan dan Instalasi Codeigniter 4. Pada kesempatan kali ini kita akan membahas bagaimana menggunakan template Bootstrap pada Codeigniter versi...